打印机的严重安全问题---"打印劫持"

★一组意大利研究人员编制了一组名为"Printjack"的三种攻击,警告用户过度信任他们的打印机的严重后果。这些攻击包括在DDoS集群中招募打印机,强制执行纸质DoS状态,以及执行隐私侵犯。

正如研究人员所指出的那样,现代打印机仍然容易受到基本安全问题的影响,并且落后于其他符合网络安全和数据隐私要求的物联网和电子设备。

★通过评估攻击潜力和风险水平,研究人员发现不符合GDPR要求和ISO / IEC 27005:2018(网络风险管理框架)。

★当考虑到打印机在关键环境、公司和各种规模的组织中部署时,这种内置安全性的缺乏尤其成问题。

寻找可利用的打印机

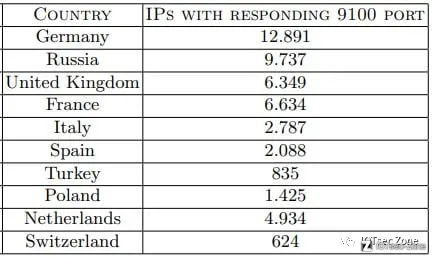

Giampaolo Bella和Pietro Biondi在一篇名为《You Overtrust Your Printer》的论文中解释了Shodan是如何被用来扫描欧洲国家的设备,这些设备可能具有可公共访问的TCP端口9100,9100端口通常用于原始TCP/IP打印作业。

这一搜索结果导致成千上万的ip响应了端口查询,其中德国、俄罗斯、法国、荷兰和英国的设备曝光率最高。

虽然端口9100可以配置用于打印以外的其他作业,但它是该服务的默认端口,因此大多数结果可能与打印有关。

参与 DDoS 攻击

Printjack攻击的第一种类型是在DDoS群中招募打印机,攻击者可以利用公共可用的PoC,已知的RCE漏洞来实现这一点。研究人员以CVE-2014-3741为例,但强调MITRE数据库中至少有几十个其他漏洞可用。

考虑到仅在前十个欧盟国家就有50,000个暴露的设备,因此通过它们进行DDoS攻击并非不可能。受到这种攻击的打印机更有可能失去反应,消耗更多的能量,产生更多的热量,而它们的电子设备将遭受加速衰变。

** 打印机本身**

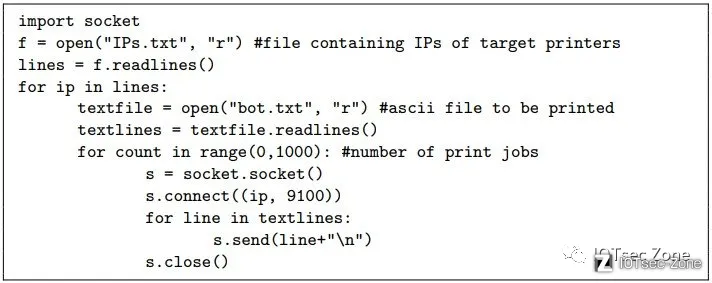

第二种攻击是“paper DoS attack”,通过不断发送打印任务,直到受害者耗尽所有托盘中的纸张。这种情况听起来不像灾难,但它仍然可能导致业务中断,所以这与墨水和纸张成本无关,而是服务停机和事件响应。

研究人员解释说,通过编写一个在目标网络中执行的简单Python脚本,创建一个重复1000次的打印作业循环,这种攻击很容易实现。

侵犯用户隐私

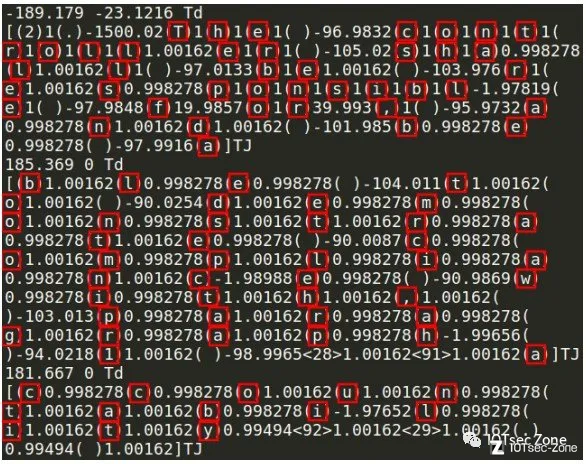

在最严重的Printjack攻击类型中,有可能实施"中间人"攻击并窃听印刷材料。

由于没有以加密形式发送的打印数据,如果攻击者利用打印机网络上的一个漏洞,理论上他们可以以明文形式检索数据。在演示过程中,研究人员使用Ettercap在发送者和打印机之间插入,然后Wireshark拦截了一个发送打印的PDF文件。执行此攻击时,参与者必须具有本地访问权限,或者必须利用目标网络节点上的漏洞。

这不是一个新问题

打印机缺乏可靠的安全框架是近年来被多次提出的问题,尤其是在打印机连接到互联网之后。2018年,一位绰号为"TheHackerGiraffe"的攻击者劫持了10万台打印机,引发了一场大规模的骚乱,目的是为了宣传PewDiePie YouTube频道。

2020年,CyberNews做了类似的事情,迫使28000台打印机打印出保护它们的指南。

2021年,研究人员发现了一个严重的安全问题,影响了来自不同制造商的数百万台打印机,在长达16年的时间里没有被发现和修复。

打印机供应商需要升级其设备的安全性和数据处理流程,包括硬件和软件级别。同样,用户和企业不应将打印机视为日常计算中微不足道的一部分,错误地认为打印机不会给他们或他们的数据带来真正的风险。

“除了攻击的技术细节之外,还有一个明确的教训。打印机应该像笔记本电脑等其他网络设备一样受到同等保护,”Bella和Biondi在他们的论文中总结道。“可以设想一些适当的安全措施。例如,如果用户对笔记本电脑的访问通常经过身份验证,那么用户对基于 Web 服务器的打印机管理面板的访问也应该如此,这通常允许,例如,打印机重置、更改打印机名称、访问打印文件名列表等。”“类似地,与笔记本电脑端口的远程连接将绑定到某些守护程序的身份验证,同样,发送打印作业应该需要对打印机进行额外级别的身份验证。”