开源BusyBox 被曝多个安全漏洞

01背景

1.BusyBox 是一个集成了三百多个最常用Linux命令和工具的软件。BusyBox 包含了一些简单的工具,例如ls、cat和echo等等,还包含了一些更大、更复杂的工具,例grep、find、mount以及telnet。有些人将 BusyBox 称为 Linux 工具里的瑞士军刀。简单的说BusyBox就好像是个大工具箱,它集成压缩了 Linux 的许多工具和命令,也包含了 Linux 系统的自带的shell。

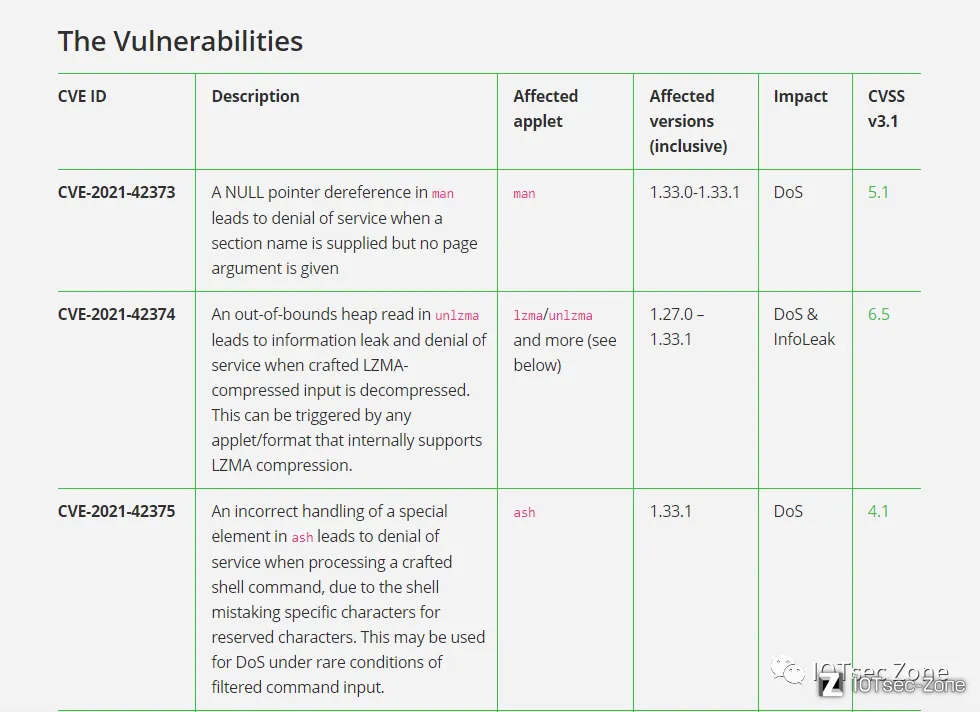

2.Claroty 的 Team82 和 JFrog 合作开展了一个BusyBox 的漏洞研究项目。使用静态和动态分析技术,Claroty 的 Team82 和 JFrog 发现了影响最新版本 BusyBox 的 14 个漏洞。BusyBox 在8 月 19 日发布的1.34.0 版本中披露并修复了所有漏洞。在大多数情况下,这些漏洞的预期影响是拒绝服务 (DoS)。但是,在极少数情况下,这些问题也可能导致信息泄漏和远程代码执行。

3.Claroty在这份报告中,提供了漏洞的详细信息,详细的说明了受影响的程序,版本和研究方法,深入阐述了其中一个漏洞,并针对这些问题提出了修复和解决方案。除了披露漏洞之外,Team82 还开源了其自定义的AFL模糊测试工具,工具能触发许多报告中的漏洞。希望这将有助于其他研究人员发现和披露更多问题

02触发漏洞

由于受影响的程序不是守护程序,因此只有当易受攻击的程序被提供不受信任的数据(通常为命令行参数)时,漏洞才能被利用。这些是触发漏洞必须发生的必要条件:

● CVE-2021-42373

如果攻击者可以控制传递给man的参数,则易触发漏洞。man 由默认的 BusyBox 配置构建,但并没有随 Ubuntu 默认的BusyBox 二进制文件一起发布。

●CVE-2021-42374

如果攻击者可以控制传递给man的参数,则易触发漏洞。man 由默认的 BusyBox 配置构建,但并没有随 Ubuntu 默认的BusyBox 二进制文件一起发布。

● CVE-2021-42375

如果攻击者可以提供包含特殊字符 $、{、}、#的ash命令行,则易触发漏洞。ash 由默认的 BusyBox 配置构建,并随Ubuntu默认的BusyBox 二进制文件一起发布。

● CVE-2021-42376

如果攻击者可以提供包含特殊字符 \x03(分隔符)的hush命令行,则易触发漏洞。hush 由默认的 BusyBox 配置构建,但不随 Ubuntu 的默认 BusyBox 二进制文件一起发布。

● CVE-2021-42377

如果攻击者可以提供包含特殊字符 &的hush命令行,则易触发漏洞。

● CVE-2021-42378 CVE-2021-42386

如果攻击者可以为awk提供任意模式(该模式是是这个applet接受的第一个位置参数),则易触发漏洞。awkƒ 由默认的 BusyBox 配置构建,并随 Ubuntu 的默认 BusyBox 二进制文件一起发布。

end