1.前置知识

IOT漏洞挖掘,入门选择挖路由器漏洞是一个不错的选择,但是挖各种路由器漏洞需要有系统环境,又不可能购买所有设备,因此利用固件仿真模拟一个路由器。

固件:一种写入硬件设备的软件,作用是对应用和各项系统功能实时控制。固件中包含底层代码,这些代码能实现软件对硬件的操作。运行固件的设备称为嵌入式系统,嵌入式系统的硬件资源在存储能力以及内存等方面往往具有诸多限制。举例来说,智能手机、智能终端、交通信号灯、无人机、机顶盒都是运行固件的嵌入式设备。固件通常由bootloader、内核、根文件系统及其他资源组成。

简单来说类似一个内置好各种服务的操作系统

固件仿真:路由器的架构指令集多为MIPS或者ARM,平时所使用的电脑的架构多为x86或者amd,因此不具备路由器固件的运行环境,因此需要使用类似qemu(qemu是一个虚拟机,或者说是模拟器,类似VMware。主要对单片机或者嵌入式常用的一些处理器模拟,嵌入式开发中使用广泛,比如arm,sparc,riscv等架构处理器。)等工具模拟。

2.工具准备

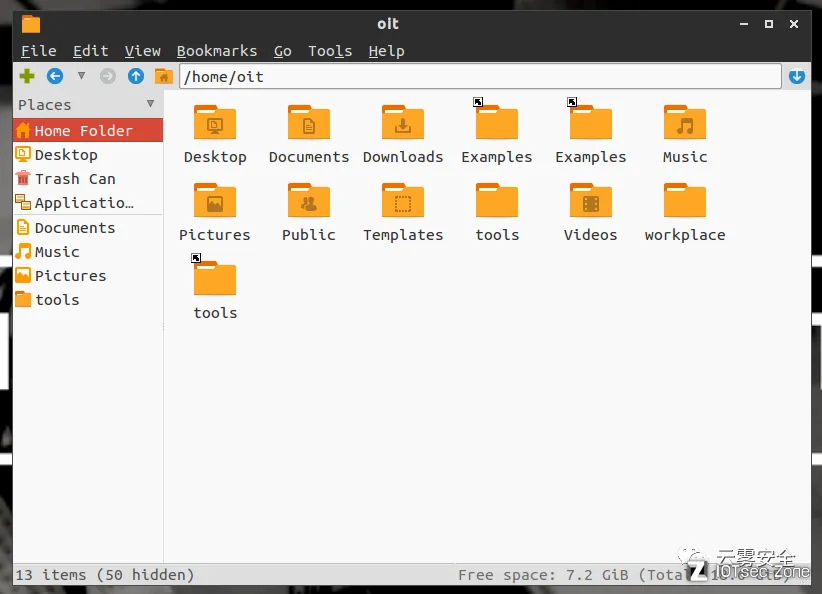

AttifyOS1.3

用户名:oit 密码 :attify123

数据库:postgre 密码: firmadyne

百度云盘AttifyOS下载地址:https://pan.baidu.com/s/1Vracsnlt5uNbdmfYK4dp8Q 密码:tvoh

没有真实设备的时候为了能看到开启的界面,进行简单测试。

用fat,使用比较简单,一条命令就够了。

https://github.com/attify/firmware-analysis-toolkit

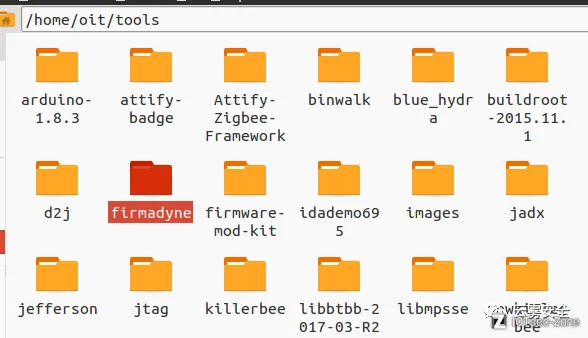

但是安装极其恶心,可以使用attifyOs虚拟机(里面的~/tools/firmware-analysis-toolkit工具)

DIR645固件

链接:https://pan.baidu.com/s/1B7fDB4NETjdGWtlkiPULpw

提取码:5iaz

3.开始实验

1.使用vmware安装AttifyOS,登陆用户名为oit,密码为attify123

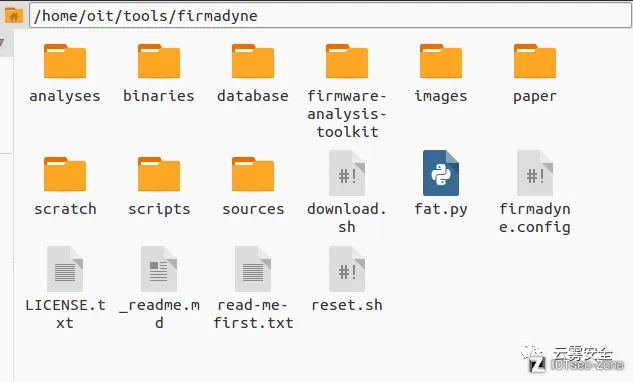

2.进入tools文件夹,找到firmadyne工具

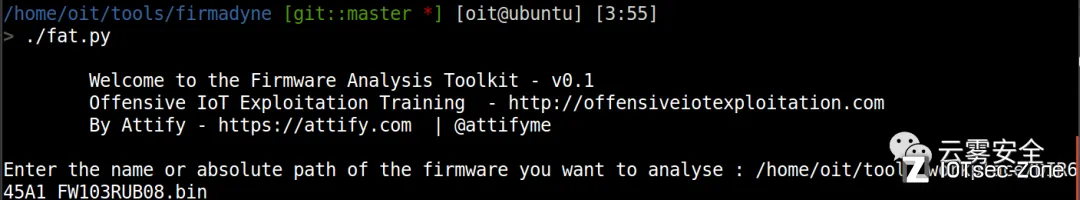

3.执行fat.py,然后输入准备的固件的路径

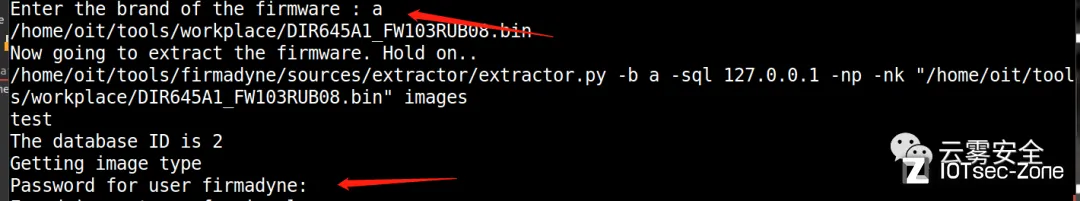

4.输入固件品牌名(随意输入),password for user firmadyne:处输入firmadyne

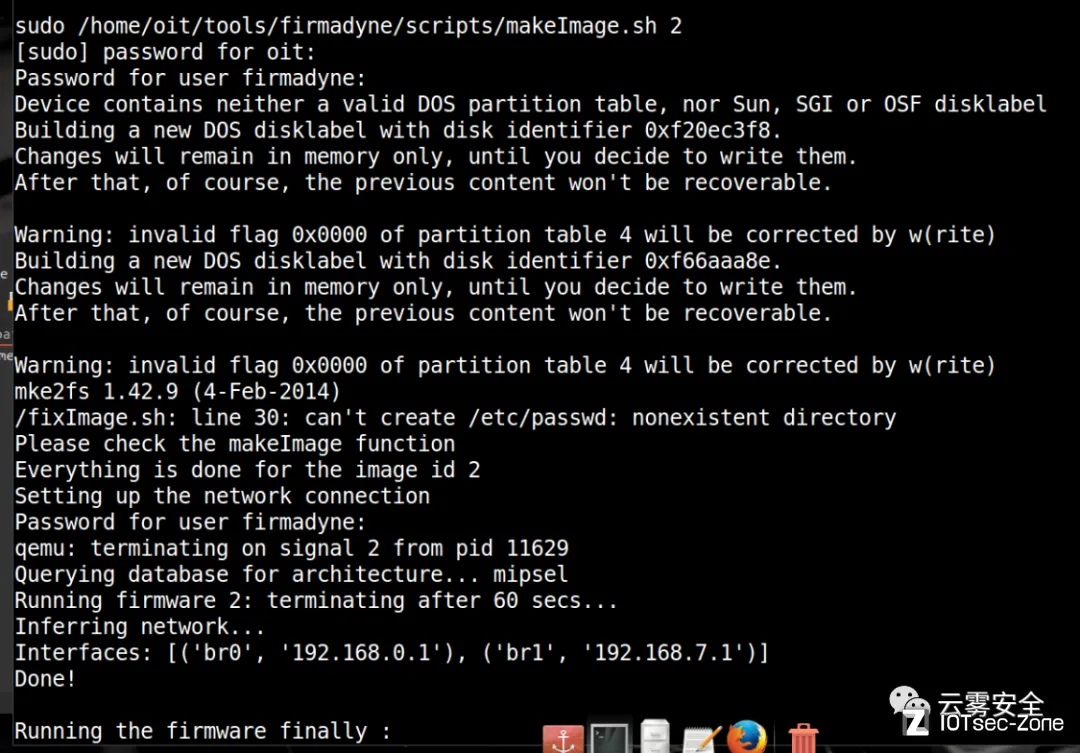

5.password for oit:处输入用户密码attify123,后面的输入还是firmadyne

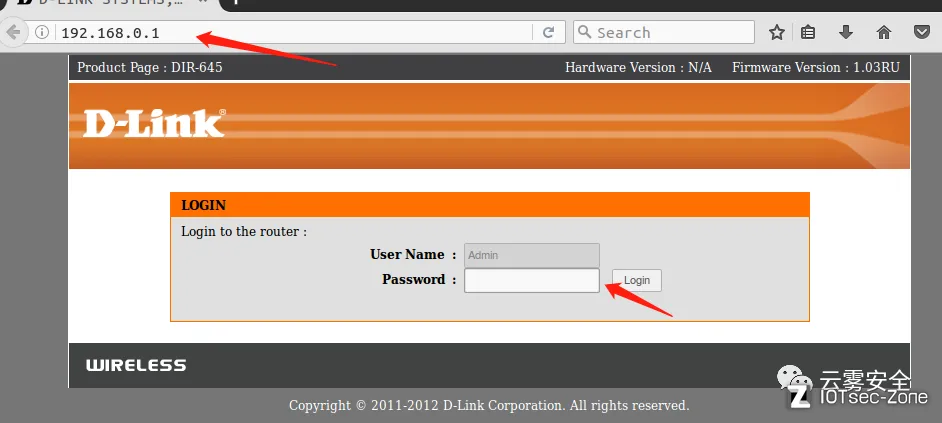

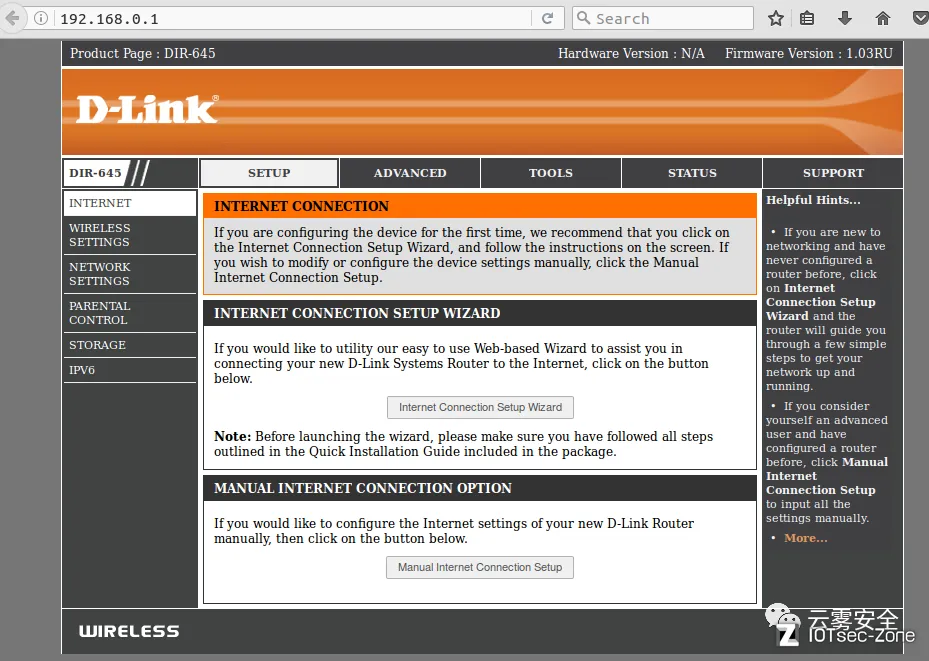

6.看到Running the firmware finally就成功了,最后访问路由器页面,密码为空即可直接登陆,模拟成功,后期就可以利用模拟的路由器尝试挖掘漏洞

文章相关快速利用笔记已经上传到公众号资料网盘(持续更新中),关注可以获取网盘链接,谢谢支持!